linked artifacts page은(는) 조직이 GitHub Actions를 사용해 빌드한 컨테이너 이미지, 패키지, 프로덕션용 코드 등의 소프트웨어 아티팩트를 한눈에 볼 수 있도록 통합된 보기로 제공합니다.

페이지에는 아티팩트가 빌드된 방법, 아티팩트가 저장되거나 실행되는 위치, 아티팩트와 연결된 준수 및 보안 메타데이터가 표시됩니다.

조직의 팀은 linked artifacts page를 사용하여 다음과 같은 작업을 수행할 수 있습니다.

- 검색된 취약성이 프로덕션에서 실행 중인지 아니면 인터넷에 노출되는지 여부에 따라 GitHub Advanced Security 기능의 경고 우선 순위 지정

- 아티팩트를 신속하게 연결하여 빌드 세부 정보, 스토리지 위치 및 소유 팀을 확인하십시오.

- 아티팩트의 출처 및 무결성에 대한 감사 가능한 증명을 내보내 규정 준수 충족

linked artifacts page에는 어떤 아티팩트가 표시되나요?

linked artifacts page은(는) 각 조직마다 고유하게 설정됩니다. 조직의 리포지토리에는 GitHub Actions로 빌드된 아티팩트에 대한 메타데이터가 포함되어 있습니다. 조직에서 사용하는 아티팩트는 오픈 소스 종속성 등 다른 소스에서 가져온 경우 표시되지 않습니다.

아티팩트 레코드는 공용 API 또는 외부 레지스트리와의 통합을 사용하여 조직에서 업로드합니다. linked artifacts page은(는) 아티팩트 파일 자체를 저장하지 않습니다. 각 아티팩트에 연결된 메타데이터에 대한 신뢰할 수 있는 원본만 제공합니다.

GitHub에 아티팩트를 저장할 필요가 없으므로 JFrog Artifactory 또는 GitHub Packages와 같은 기본 패키지 레지스트리와 함께 linked artifacts page를 사용하여 linked artifacts page에 표시할 수 있습니다.

포함된 메타데이터는 무엇인가요?

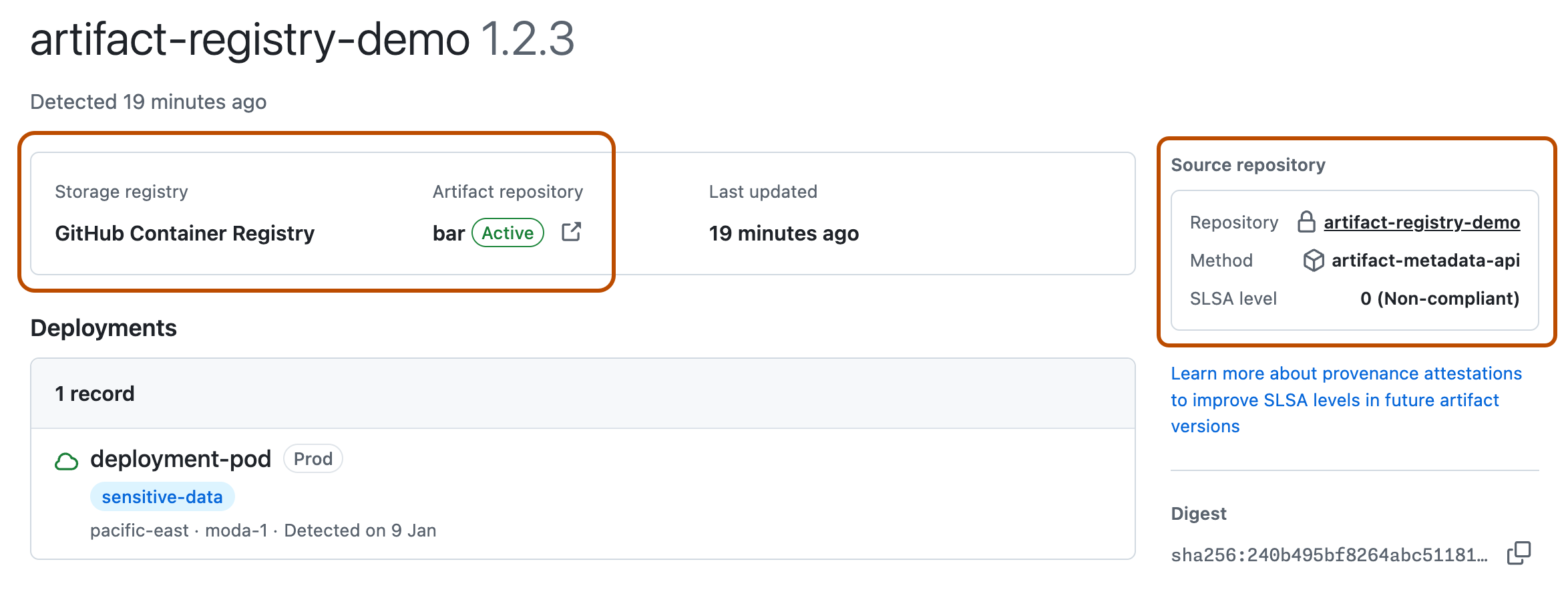

linked artifacts page은(는) 스토리지 레코드와 배포 레코드라는 두 가지 유형의 레코드의 데이터를 결합합니다. 이러한 레코드는 다른 API 엔드포인트 또는 통합을 사용하여 업로드됩니다.

스토리지 레코드

스토리지 레코드에는 아티팩트의 소스 코드가 포함된 리포지토리, 아티팩트가 저장되는 레지스트리 및 아티팩트의 무결성 및 출처를 증명하는 모든 증명이 포함됩니다. 이 데이터를 사용하여 아티팩트의 소유 팀을 빠르게 찾고 세부 정보를 빌드할 수 있습니다.

증명 및 SLSA 수준에 대한 자세한 내용은 아티팩트 증명을 참조하세요.

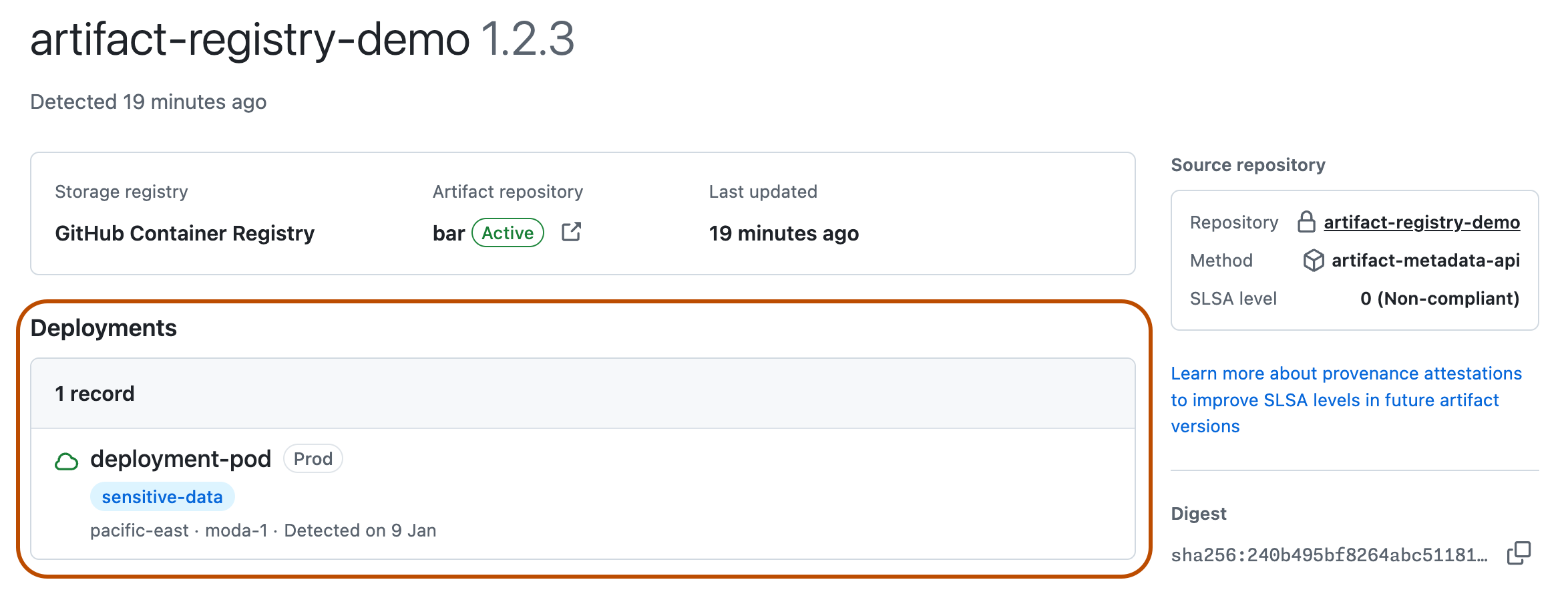

배포 기록

배포 레코드에는 아티팩트가 배포되는 환경과 아티팩트와 관련된 런타임 위험(예: "중요한 데이터" 또는 "인터넷 노출됨")이 포함됩니다. 이 데이터를 사용하여 조직 및 소비자에게 제기되는 위협 수준에 따라 보안 경고를 필터링할 수 있습니다.

참고 항목

배포 레코드에는 다른 원본에서 제공하는 리포지토리의 배포 대시보드의 배포 작업이 포함되지 않습니다 . 리포지토리에 대한 배포 활동 보기을(를) 참조하세요.

linked artifacts page를 제 프로세스에 어떻게 적용할 수 있나요?

이 예제 워크플로에서는 linked artifacts page가 다른 GitHub 기능 및 외부 시스템과 통합되는 방법을 보여줍니다.

-

개발자는 소프트웨어 패키지에 대한 코드가 정의된 GitHub 리포지토리에 코드를 커밋합니다.

-

리포지토리의 GitHub Actions 워크플로는 자동으로:

- 패키지를 빌드합니다.

- GitHub Packages 또는 JFrog Artifactory와 같이 원하는 레지스트리에 패키지를 푸시합니다.

- 패키지를 빌드하는 데 사용되는 리포지토리, 커밋 및 워크플로에 패키지를 연결하여 암호화 서명된 출처 증명을 만듭니다.

- 패키지를 스테이징 또는 프로덕션 환경에 배포합니다. 인증된 아티팩트만 프로덕션에 배포할 수 있도록 배포 시스템을 제어할 수 있습니다(예: Kubernetes 허용 컨트롤러 사용).

-

연결된 리포지토리, 증명 및 배포 기록과 같은 패키지에 대한 메타데이터는 linked artifacts page에 업로드됩니다.

-

linked artifacts page의 데이터를 사용하여 보안 책임자는 코드 검사 및 Dependabot 경고를 심사하고 프로덕션 환경에 영향을 주거나 특정 런타임 위험이 있는 경고를 해결하기 위한 캠페인을 만듭니다.

-

감사가 필요한 경우 규정 준수 팀의 구성원은 단일 원본에서 조직의 모든 연결된 아티팩트의 SBOM, 출처 세부 정보 및 배포 레코드를 내보냅니다.

다음 단계

조직의 linked artifacts page에 레코드를 추가하려면 스토리지 및 배포 데이터를 linked artifacts page에 업로드합니다.을 참조하세요.

조직의 linked artifacts page를 보려면 linked artifacts page에서 조직의 빌드를 감사하기을 참조하세요.